Топ питань

Часова шкала

Чат

Перспективи

Мікропроцесорний релейний захист та автоматика

комп'ютерний пристрій з програмними алгоритмами для виявлення несправностей електричних систем З Вікіпедії, вільної енциклопедії

Remove ads

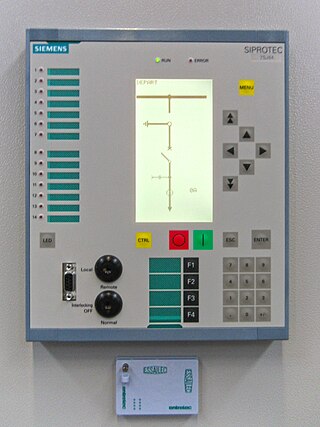

Мікропроцесорний релейний захист та автоматика (МПРЗА) — це цифрові пристрої для релейного захисту електричних мереж, які сконструйовані як невеликі комп'ютери та можуть виконувати одночасно багато функцій захисту, замінюючи собою великі схеми на електромеханічних реле, а також мати функції вимірювання, керування, зв'язку, самодіагностики та зберігання інформації про роботу. МПРЗА використовують методи цифрової обробки сигналів і можуть за допомогою комп'ютерних мереж об'єднуватись у великі системи.

МПРЗА можуть виконувати функції дистанційного та диференціального захисту від коротких замикань, захисту при нештатних режимах роботи електромережі (невідповідна частота, розсинхронізація, занадто низька або занадто висока напруга), захисту генераторів та потужних споживачів. Деякі системи дозволяють визначити не тільки ділянку лінії, де відбулась аварія, але й приблизну відстань до місця аварії.

Remove ads

Історія

Узагальнити

Перспектива

Перші ідеї використання цифрових комп'ютерів для управління системами передачі електроенергії та релейного захисту висловив 1967 року австралієць І. Ф. Моррісон.[1][2] Цифрове реле винайшов Джордж Рокфеллер:[3] він задумав його у своїй магістерській дисертації в 1967–68 рр. в Інженерному коледжі Ньюарка,[4] а 1969 року опублікував фундаментальну статтю «Захист від несправностей за допомогою цифрового комп'ютера».[5] Компанія Westinghouse розробила перше мікропроцесорне реле Prodar 70 між 1969 і 1971 роками.[6] Воно було введене в експлуатацію на лінії електропередачі 230 кВ на підстанції Tesla компанії PG&E в лютому 1971 року та експлуатувалося протягом шести років.[7]

1971 року М. Рамамурті був першим, хто описав розрахунок імпедансу для дистанційного захисту за допомогою дискретного перетворення Фур'є.[8]

Г. Слемон та інші описали визначення напруги та струму у формі комплексних амплітуд з набору миттєвих значень за допомогою перетворення Фур'є. Ці алгоритми потребували збирання відліків миттєвих значень протягом одного циклу коливань. Баррі Дж. Манн та І. Ф. Моррісон описали алгоритм передбачення пікових значень напруги та струму і кута фаз між ними за значно меншою кількістю відліків. Дж. Карр і Р. Джексон описали використання двох цифрових ортогональних режекторних фільтрів з синусоїдальною характеристикою для визначення напруги, струму та кута фаз з чотирьох відліків, рівномірно розташованих протягом періоду. Арун Фадке та Анджей Вішневський запропонували спосіб використання перетворення Фур'є протягом половини циклу для визначення значень напруги та струму і кута фаз між ними. А. Гіргіс і Р. Браун запропонували фільтри Калмана, які дозволили обійтись без перетворення Фур'є і визначити комплексні амплітуди напруги та струму з точністю до 1 % протягом половини циклу. Desikachar et al. запропонували алгоритм біжучої хвилі для встановлення напрямку аварії.[9]:2-4

Перше комерційно доступне мікропроцесорне реле створив Едмунд О. Швейцер III. Е. Швейцер заснував свою компанію Schweitzer Engineering Laboratories, яка представила мікропроцесорне реле SEL 21 у 1984 році. Це багатофункціональне цифрове реле не тільки захищало системи електропостачання, але й записувало дані, допомагало знаходити несправності. Ці реле не тільки могли визначити, де була несправність, але також створити точний запис того, що викликало несправності. Швейцер розробив більш точне та надійне мікропроцесорне реле, яке було ввосьмеро меншим за розміром, вдесятеро легшим та на одну третину дешевше попередніх механічних реле. Також представлений у 1984 році пристрій SEL-PRTU вперше забезпечив зв'язок з кількома реле.[10]

У 1988 році дослідницька група Virginia Tech розробила перший прототип пристрою вимірювання комплексної амплітуди (англ. Phasor measurement unit, PMU). Ця техніка дозволяє вимірювати, крім електричних величин, фазові кути та може запропонувати нову інформацію, яка дозволяє покращити функціональну логіку захисних реле. У 1990-х роках з'явилося поняття комплексного захисту і контролю, яке використовувало переваги мікропроцесорної технології для захисту, моніторингу, контролю. Кількість реле та проводів значно скоротилися завдяки інтеграції функцій і використанню послідовних комунікацій.[11]

У захисті ліній електропередач і генераторів до середини 1990-х років МПРЗА реле майже замінило твердотільні аналогові та електромеханічні реле. У застосуваннях до розподілу електроенергії перехід на МПРЗА відбувався трохи повільніше. Попри те, що переважна більшість реле в нових застосуваннях сьогодні є мікропроцесорними, твердотільні аналогові реле все ще знаходять деяке застосування, де можна уникнути складності МПРЗА.[12]

Першими компаніями-виробниками МПРЗА крім Schweitzer Engineering Laboratories були ABB та Siemens.[13] В Україні виробниками МПРЗА є «Київприлад», конструкторське бюро «Реле й автоматики», «Хартрон-Інкор» та ін.[2]

Remove ads

Конструкція

Узагальнити

Перспектива

Складові частини

МПРЗА складається з наступних вузлів:

- вимірювальний орган;

- мультиплексор;

- аналого-цифровий перетворювач (АЦП);

- обчислювальний блок (мікропроцесор з шинами адрес і даних, оперативною та енергонезалежною пам'яттю, контролерами вводу-виводу);

- блок індикації;

- блок дискретних входів і виходів;

- блок живлення (джерела напруги та струму).[14]:29-30 [15]:56

Вимірювальний орган призначено для забезпечення гальванічної розв'язки внутрішніх ланцюгів МПРЗА від зовнішніх ланцюгів, лінійного або нелінійного (з відомим законом) перетворення значень вхідного сигналу, попередньої частотної фільтрації (іноді) та захисту від перенапруг.[14]:31

Призначення мультиплексора — по черзі приєднувати вимірювальні органи до АЦП, що дозволяє зменшити кількість АЦП, що використовуються, і так здешевити МПРЗА.[14]:34

АЦП призначений для перетворення аналогового сигналу в пропорційне цифрове значення із заданою періодичністю. Для МПРЗА використовуються АЦП з розрядністю до 12 біт.[14]:34

Мікропроцесор виконує обчислення над даними, отриманими з АЦП. На вибірках з АЦП розраховуються діючі значення напруги та струму, кути фаз тощо.[14]:34 МПРЗА може містити один чи кілька мікропроцесорів. Збільшення кількості мікропроцесорів дозволяє збільшити надійність шляхом резервування мікропроцесорів, зменшити вимоги до обчислювальної потужності кожного конкретного мікропроцесора, однак здорожчує такі прилади. Тому багатопроцесорні МПРЗА переважно використовуються для класів напруг 220 кВ та вище.[14]:42-43

Блок індикації призначений для взаємодії з оператором. Відображення інформації може виконуватись на світлодіодному або рідкокристалічному дисплеї, введення інформації — кнопками.[14]:41-42

Блок дискретних входів і виходів призначено для взаємодії з джерелами дискретних сигналів на входах (сигнали положення комутаційного устаткування, комутаційних апаратів, отримання команд пуску, блокування тощо) із забезпеченням гальванічної розв'язки та з вихідними ланцюгами управління. Взаємодія з ланцюгами управління, як правило, здійснюється через проміжні електромагнітні реле.[14]:40

Блок живлення призначено для живлення електронних компонентів стабілізованою напругою та захисту від перенапруг, електромагнітних завад. Такі блоки живлення виконують імпульсними.[14]:45-46

Remove ads

Принцип функціонування

Узагальнити

Перспектива

Алгоритм роботи МПРЗА поділяється на дві основні частини:

- неперервна оцінка показників за вибірками значень напруги та струму;

- порівняння показників з налаштованими або адаптивними параметрами для визначення необхідності спрацювання.[16]

Додатково МПРЗА також може реалізовувати алгоритми зв'язку та самоперевірки.[16]

У частині оцінки показників можуть використовуватись наступні алгоритми:

- алгоритми, засновані на формі синусоїди;

- методи на основі перетворень Фур'є та Волша;

- методи найменших квадратів;

- розв'язання диференціальних рівнянь, які описують модель об'єкта захисту;

- методи біжучої хвилі.[16]

Алгоритми, засновані на формі синусоїди

У алгоритмах, заснованих на формі синусоїди, вважається, що відліки напруги, зібрані МПРЗА, належать до сигналу виду:

де — миттєве значення напруги в момент часу , — пікове значення напруги, — відоме значення кутової частоти. , , вважаються незмінними.[17]:30-31

Перша похідна такого сигналу матиме вигляд:[17]:30-31

.

Звідти отримано співвідношення[Прим. 1]

з чого слідує пікове значення напруги та кут фази .[17]:30-31 [18]

Аналогічно для струму:[17]:30-31

та .

У алгоритмі Манна та Моррісона похідна розраховувалась як

де — інтервал часу між двома відліками.[19]:53-54 [20]

Обчислені пікові значення напруги та струму з кутами фаз дозволяють обчислити імпеданс для дистанційного захисту.[20]

У алгоритмі Рокфеллера та Удрена використовуються перша та друга похідна, що потребує більше відліків, однак зменшує помилки за рахунок зникнення компоненти постійного струму.[19]:54-55

Перша похідна розраховується за формулою:

,

а друга похідна за формулою:[19]:54-55

.

Пікове значення напруги та кут фази .[19]:54-55

Методи на основі перетворень Фур'є та Волша

Алгоритм на основі перетворення Фур'є повного циклу дозволяє визначити амплітуду та кут фази сигналу. Алгоритм стійкий до компоненти постійного струму та здатний відфільтрувати гармоніки. За алгоритмом, на вхід подаються відліки сигналу як дійсні числа, а дійсна та уявна частина комплексної амплітуди обчислюються за формулами:

,

.

де — кількість відліків за один період, — значення -го відліку сигналу (напруги або струму).[19]:56-58

За дійсною та уявною компонентами комплексної амплітуди обчислюються амплітуда та кут фази:[19]:56-58

.

Для обчислення алгоритм потребує відліків протягом одного періоду основної частоти.[19]:56-58

Варіант алгоритму, запропонований Фадке,[21] використовує відліки протягом половини циклу за формулою:[19]:64-65

,

.

Такий варіант дозволяє зменшити час спрацювання до половини періоду, але не стійкий до парних гармонік та компоненти постійного струму.[21][19]:64-65

Перетворення Волша може використовуватись як швидка заміна перетворенню Фур'є, оскільки функції Волша є аналогами косинуса та синуса для перетворення Фур'є.[22] Коефіцієнти Волша можуть бути перераховані у коефіцієнти Фур'є шляхом множення на фіксовані наперед обчислені матриці.[23][22] На момент пропозиції алгоритму це давало відчутну різницю у швидкості обчислень, бо алгоритм швидкого перетворення Волша передбачав тільки операції додавання, віднімання та зсуву, які тоді були на порядок швидші множення, ділення та обчислення квадратного кореня.[24]

Метод найменших квадратів

Метод найменших квадратів виходить з того, що сигнал можна представити розкладом виду

,

де — аперіодичний компонент, який може вважатись компонентом постійного струму,[25] або експоненційно спадаючим,[19]:71 — частота сигналу, та — амплітуда та фаза -ї гармоніки, — загальна кількість гармонік, що розглядаються.[25]

Далі за допомогою методу найменших квадратів підбираються такі та , що найбільш точно описують послідовність зібраних відліків.[25][19]

Розв'язання диференціальних рівнянь, які описують модель об'єкта захисту

Лінія електропередачі описується рівнянням , де — напруга, — активний опір лінії, — сила струму, — індуктивність, — час. Рівняння розв'язується відносно та . Рівняння виконується і в стабільному режимі функціонування, і при перехідних процесах.[26]:391-393

Алгоритм передбачає отримання відліків сигналів струму та напруги через фіксовані проміжки часу , , та . Період між та позначається A, період між та — B. Якщо — три послідовні відліки сигналу напруги, а — відповідно три послідовні відліки сигналу струму, то для алгоритму обчислюються значення:[26]:391-393

.

Тоді: [26]:391-393

.

Значення індуктивності дозволяє обчислити реактивний опір та відповідно імпеданс для дистанційного захисту. Алгоритм потребує лише три відліки та є зручним для реалізації в мікропроцесорах.[26]:391-393

Метод біжучої хвилі

Метод біжучої хвилі призначено для точного виявлення місця аварії. Аварія на ліні електропередач створює біжучу хвилю зміни напруги та струму, яка розповсюджується в обидві сторони від місця аварії зі швидкістю, що залежить від індуктивності та ємності лінії. Ці хвилі фіксуються на обох сторонах лінії з відміткою часу. Далі відстань до місця аварії визначається за формулою:

де — відстань до місця аварії від сторони А, — довжина лінії, , — час прибуття хвилі на термінали A та B відповідно, — швидкість розповсюдження хвилі.[27][28]

Тут , швидкість розповсюдження хвилі в лінії, визначається як , де — питома індуктивність лінії на одиницю довжини, —питома ємність лінії на одиницю довжини.[28][29]:524-525 На практиці швидкість розповсюдження хвилі в лінії визначають при заживленні лінії або з даних про попередні аварії.[27]

Для виявлення біжучої хвилі запропоновані алгоритми, що використовують вейвлет-перетворення,[30][31][32] метод головних компонент[33] та навіть штучні нейронні мережі.[34][35]

Для синхронізації часу на кінцях лінії використовуються сигнали GPS. При точності GPS як джерела часу ±100 нс метод дозволяє знайти відстань до місця аварії з точністю ±300 м.[28]

Метод біжучої хвилі вимагає частоти дискретизації 0,1—1 МГц, тоді як для інших методів прийнятною є частота дискретизації 8 кГц.[27][36] Смуга пропускання звичайних трансформаторів струму та напруги може бути недостатньою для потрібних частот дискретизації, тому замість них можуть використовуватись конденсаторні дільники напруги, оптичні давачі на основі ефекту Покельса. Для вимірювання сили струму використовуються шунтуючі резистори, давачі на основі ефекту Голла, магніторезистивні, магнітострикційні давачі, оптичні давачі на основі ефекту Фарадея.[27]

Метод біжучої хвилі може використовуватись для контролю ліній постійного струму.[27][37][38]

Remove ads

Інтерфейси взаємодії

У МПРЗА виділяють наступні інтерфейси для взаємодії з іншими пристроями:

- послідовний інтерфейс для локального обслуговування з персонального комп'ютера;

- інтерфейс для віддаленого обслуговування;

- інтерфейс синхронізації часу (IRIG B, іноді DCF77);

- інтерфейс взаємодії з автоматизованою системою керування технологічними процесами (АСКТП) (Modbus, Profibus, DNP3.0, IEC-60870-5);

- інтерфейс телезахисту для взаємодії між двома МПРЗА[39]:212-213.[40]

При взаємодії між МПРЗА передаються дані про спрацьовування реле, можуть запитуватись дані про миттєве значення струму, напруги чи фази для реалізації диференціального захисту, реалізації блокуючих або дозвільних схем.[41][40] Для цього використовується протокол IEC-61850.[42][43][44]

Фізичним середовищем для передачі сигналів зазначених протоколів може бути з'єднання RS-232, шина RS-485 або мережа Ethernet.[45][46]

Remove ads

Безпека МПРЗА

Узагальнити

Перспектива

Кібератаки

Кібербезпека МПРЗА вивчається принаймні з 2007 року, коли Національна лабораторія Айдахо провела експеримент «Аврора» з метою продемонструвати, як кібератака може знищити фізичні компоненти електричної мережі.[47] Першою публічно відомою кібератакою на промислову електромережу з вектором на МПРЗА є кібератака на Укренерго 2016 року. Використовувалось зловмисне програмне забезпечення Industroyer, і були атаковані захисні реле SIPROTEC. Ці захисні реле розмикають автоматичні вимикачі, якщо виявляють небезпечні умови.[48][49][50][51]

Вразливостями МПРЗА є

- прогалини в безпеці комп’ютерного програмного забезпечення:

- логічні помилки (відсутність перевірки введених даних);

- функції для тестування та налагодження, що залишилися у робочому коді;

- функції для зручності користувача (автоматичне виконання сценаріїв в електронній пошті та завантаження програм);

- неправильна конфігурація дозволів безпеки та привілеїв (заводські налаштування за замовчуванням не змінено);

- навмисний саботаж, логічні бомби;

- навмисні вразливості, вбудовані в пропрієтарне програмне забезпечення для цілей примусу до виконання контрактів;

- функції для зручності супроводження (бекдори);

- уразливості, пов’язані з лініями зв’язку та мережевим програмним забезпеченням:

- перехоплення мережевого трафіку для пошуку конкретної інформації, наприклад паролів;

- keylogger;

- спуфінг і відтворення (імітація законного користувача шляхом захоплення та повторної відправки легітимних повідомлень);

- атаки «людина посередині»;

- злам процедур шифрування;

- атаки «відмова в обслуговуванні»;

- інтернет-атаки;

- проблеми системного адміністрування;

- уразливості на основі персоналу користувача:

- угадування пароля (відсутність пароля, легкий для підбору або словниковий пароль);

- соціальна інженерія;

- інші незвичайні методи:

- віруси та хробаки;

- троянський кінь;

- відкриті коди (повідомлення, приховані в нешкідливих на вигляд матеріалах);

- електромагнітні випромінювання (сигнали, які розкривають внутрішню обробку пристрою);

- приховані канали (інсайдери, які надсилають дані незвичними способами);

- агрегація незахищеної інформації (достатня кількість неконфіденційних даних може виявити конфіденційні).[52]

Виділяють технічні та організаційні заходи пом'якшення вразливостей. Технічні включають:

- використання криптографічних протоколів передачі даних, що виключають можливість неавторизованого доступу до чутливої інформації;

- сегментацію мереж, яка обмежуватиме поширення кібератаки у системі;

- регулярне оновлення вбудованого програмного забезпечення, щоб впевнитись у відсутності відомих вразливостей;[53]

- впровадження політики паролів;[52]

- сигналізацію про фізичний доступ;

- ведення журналів подій;

- використання систем виявлення вторгнень;[54]

- розділення обов'язків на основі ролей з обов'язковою автентифікацією за паролем.[55]

Організаційні заходи включають:

- створення політики розмежування доступу, суворе регулювання хто має доступ до реле;

- планування реагування на інциденти, що передбачає всебічний план швидкої та ефективної протидії кібератаці.[53]

Для взаємодії з АСКТП використовують застарілі протоколи Modbus, DNP3 та ін., які не підтримують функції криптографічного захисту. Тому для захисту взаємодії між реле та АСКТП мають використовуватись спеціально розроблені пристрої, які реалізують шифрування та контроль автентичності даних.[54] Протокол Generic Object-Oriented Substation Event (GOOSE), визначений IEC 61850 вразливий до спуфінгу за умови доступу зловмисника до локальної мережі підстанції. Стандарт IEC 62351-6 розширює структуру повідомлення GOOSE електронним підписом за алгоритмом RSA для забезпечення автентичності повідомлень, однак такий підхід неприйнятний для систем із максимальним прийнятним часом реагування до 4 мс, і потребує інфраструктури керування ключами. Тому IEC 62351-6 не є широко використовуваним.[56] У системах захисту, які покладаються на точний час, також необхідно враховувати можливість втручання у канали синхронізації часу, наприклад шляхом GPS-спуфінгу.[57][58]

Оновлення вбудованого програмного забезпечення є викликом для інженерів, що експлуатують МПРЗА. Часто власники МПРЗА консервативно ставляться до оновлень, оскільки існує ризик, що у момент обслуговування станеться аварія, а МПРЗА не зможе виконати свою функцію. Крім того, часто необхідно протестувати оновлення у тестовому середовищі. Для застосування оновлень інженер повинен мати високу кваліфікацію, щоб передбачати у яких випадках може статись переривання обслуговування. Стандарт IEC 62443 визначає процеси забезпечення безпеки (у т.ч. керування оновленнями) у МПРЗА.[59] Як інші вбудовані системи, МПРЗА можуть бути вразливими до атаки модифікації вбудованого програмного забезпечення. Ця атака дозволяє змінити значення налаштувань, вмикати та вимикати вимикачі, що створює ризики каскадних відключень або пошкодження генераторів.[60]

Електромагнітний імпульс

МПРЗА є критичним компонентом для функціонування підстанцій. Тому Electric Power Research Institute та Національні лабораторії Sandia проводили дослідження стійкості МПРЗА до електромагнітного імпульсу ядерного вибуху. Результати випробувань показали, що багато МПРЗА можуть витримувати рівень напруженості електричного поля 50 кВ/м. Однак деякі МПРЗА зазнавали збоїв у роботі пристрою при напруженості електричного поля до 15 кВ/м.[61][62]

Remove ads

Переваги та недоліки

Серед переваг МПРЗА у порівнянні з електромагнітними та твердотільними аналоговими реле захисту виділяють:

- багатофункціональність (один пристрій МПРЗА може замінити кілька реле попередніх поколінь);

- інформативність;

- можливість зв'язку з системою керування вищого рівня;

- наявність самодіагностики;

- блочне виконання, яке значно спрощує ремонт;

- точність налаштувань;

- низьке власне енергоспоживання;

- висока швидкодія;

- вища у порівнянні з електромеханічними реле надійність;

- вбудований реєстратор даних (для реєстрації даних електромеханічних реле потрібен був окремий пристрій);

- детальна індикація[2]:18-21.

Серед недоліків відзначається складність налаштування. МПРЗА можуть мати багато налаштувань, потрібних для їх правильного функціонування, багато із яких мають рекомендаційний характер, тобто є рекомендованими розробником без будь-яких додаткових обґрунтувань їх значення.[63]

Окремі фахівці висловлюють занепокоєння щодо стійкості функціонування МПРЗА в умовах нестійкого живлення та цілеспрямованих атак.[64]

Remove ads

Див. також

Коментарі

- Завдяки тотожності

Примітки

Література

Wikiwand - on

Seamless Wikipedia browsing. On steroids.

Remove ads

![{\displaystyle V_{Re}[k]={2 \over N}\sum _{n=0}^{N-1}v[k-n]\cos({2\pi n \over N})}](http://wikimedia.org/api/rest_v1/media/math/render/svg/da99ed456148abd8bde8831c91671d2944d98a27)

![{\displaystyle V_{Im}[k]={2 \over N}\sum _{n=0}^{N-1}v[k-n]\sin({2\pi n \over N})}](http://wikimedia.org/api/rest_v1/media/math/render/svg/95cccf2ee2f20f4be7bc03318742de7c16901328)

![{\displaystyle v[k]}](http://wikimedia.org/api/rest_v1/media/math/render/svg/2481c6ee98ba120aba1a90df5c7b5ae5f0f50a79)

![{\displaystyle V[k]={\sqrt {(V_{Re}[k])^{2}+(V_{Im}[k])^{2}}}}](http://wikimedia.org/api/rest_v1/media/math/render/svg/c201f6b4b9eeb9830b5d9879a6a041eaeaa174c1)

![{\displaystyle \phi [k]=\arctan({V_{Im}[k] \over V_{Re}[k]})}](http://wikimedia.org/api/rest_v1/media/math/render/svg/fbb7422a625fca30c59f5e9a8fe92ea598a9557d)

![{\displaystyle V_{Re}[k]={4 \over N}\sum _{n=0}^{N-1 \over 2}v[k-n]\cos({2\pi n \over N})}](http://wikimedia.org/api/rest_v1/media/math/render/svg/bc39e93111be3f4b356ed25e18b4fd9add56a961)

![{\displaystyle V_{Im}[k]={4 \over N}\sum _{n=0}^{N-1 \over 2}v[k-n]\sin({2\pi n \over N})}](http://wikimedia.org/api/rest_v1/media/math/render/svg/cc69218a0fed157185fba6b110c715c30019f42d)