শীর্ষ প্রশ্ন

সময়রেখা

চ্যাট

প্রসঙ্গ

গুপ্ত তথ্য বিশ্লেষণ

উইকিপিডিয়া থেকে, বিনামূল্যে একটি বিশ্বকোষ

Remove ads

গুপ্ত তথ্য বিশ্লেষণ (ইংরেজিতে Cryptanalysis - গ্রীক kryptós, "গোপন করা", এবং analýein, "শিথিল করা" অথবা "বাঁধন খোলা") হল তথ্য ব্যবস্থা বিশ্লেষণ করে তার গুপ্ত বিষয়াবলি নিরীক্ষণের বিদ্যা।[১] গুপ্ত তথ্য বিশ্লেষণের উদ্দেশ্য হল তথ্যগুপ্তিবিদ্যা-ভিত্তিক নিরাপত্তা ব্যবস্থা ভঙ্গ করে (এমনকি সাংকেতিক কী অজানা থাকলেও) গোপন বার্তা এবং তথ্য উদ্ধার করা।

তথ্যগুপ্তি এলগরিদমের গাণিতিক দূর্বলতা যাচাইয়ের পাশাপাশি তথ্য নিরাপত্তা বাস্তবায়ন প্রক্রিয়ায় পার্শ্ব-চ্যানেল আক্রমণের বিপরীতে দূর্বলতা অনুসন্ধান করাও গুপ্ত তথ্য বিশ্লেষণের আলোচনার অংশ।

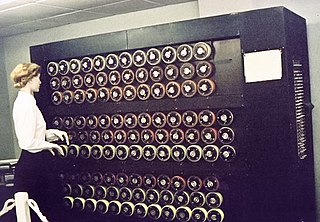

উদ্দেশ্য অপরিবর্তিত থাকলেও সময়ের সঙ্গে গুপ্ত তথ্য বিশ্লেষণের কৌশলে ব্যাপক পরিবর্তন হয়েছে, সুদূর অতীতের কাগজ-কলমনির্ভরতা থেকে দ্বিতীয় বিশ্বযুদ্ধকালীন ব্রিটিশ বম্ব এবং কলোসাস কম্পিউটার, এবং বর্তমানকালের কম্পিউটারনির্ভর অত্যাধুনিক গাণিতিক পদ্ধতি পর্যন্ত। আধুনিক নিরপত্তা ব্যবস্থা ভঙ্গ করার পদ্ধতিগুলো প্রায় সর্বদাই বিশুদ্ধ গণিতের জটিল সমস্যা সমাধানের ওপর নির্ভর করে, বিশেষত সাংখ্যিক বিশ্লেষন।

Remove ads

মূলকথা

সারাংশ

প্রসঙ্গ

গুপ্ত তথ্য বিশ্লেষক বা ক্রিপ্টোগ্রাফারের লক্ষ্য হল, একটি গুপ্ত বার্তা বা "সাইফারটেক্সট" এর ক্ষেত্রে আদি বার্তা বা "প্লেইনটেক্সট" সম্বন্ধে যতটা সম্ভব তথ্য আয়ত্ত করা। এক্ষেত্রে সফলতা পাওয়ার দুটি দিক রয়েছে। প্রথমটি হল নিরাপত্তাব্যবস্থাটি ভেঙে ফেলা — তথ্য গোপন করার সম্পূর্ণ পদ্ধতিটি নির্ণয় করা। দ্বিতীয়টি হল বার্তা গোপন (বা এনক্রিপ্ট) করার জন্য ব্যবহৃত সাংকেতিক চাবি নির্ণয় করা।

আক্রমণকারীর আহরণযোগ্য তথ্য

আক্রমণকারী কী ধরনের তথ্য সংগ্রহ করতে সক্ষম তার ভিত্তিতে গুপ্ত তথ্য বিশ্লেষণ পদ্ধতিতে পার্থক্য করা যায়।

- কেবল সাংকেতিকবার্তা: বিশ্লেষক কেবল এক বা একাধিক সাংকেতিকবার্তা জানেন।

- জ্ঞাত-আদিবার্তা: বিশ্লেষক এক বা একাধিক সাংকেতিকবার্তা এবং প্রতিটির আদিবার্তা জানেন।

- নির্বাচিত আদিবার্তা: বিশ্লেষক তার নির্বাচিত আদিবার্তার জন্য রূপান্তরিত সাংকেতিকবার্তাটি জানেন (অনুরূপ: নির্বাচিত সাংকেতিকবার্তা)।

- পরিবর্তনীয় নির্বাচিত আদিবার্তা: নির্বাচিত আদিবার্তা আক্রমণের মতই, তবে পুর্ববর্তী সাংকেতিকীকরণ ধাপের সাপেক্ষে বিশ্লেষক পরবর্তী ধাপের আদিবার্তা নির্বাচন করতে পারেন (অনুরূপ: পরিবর্তনীয় নির্বাচিত সাংকেতিকবার্তা)।

- সংশ্লিষ্ট-চাবি: নির্বাচিত আদিবার্তা আক্রমণের মতই, তবে বিশ্লেষক দুটি ভিন্ন চাবি দিয়ে এনক্রিপ্ট করা সাংকেতিক বার্তা সংগ্রহ করতে পারেন। চাবি দুটি অজানা হলেও এদের আন্ত:সম্পর্ক জানা (যেমন, চাবি দুটিতে শুধু একটি বাইটে পার্থক্য আছে)।

তবে সবার শুরুতেই ধরে নেয়া যায়, কোন সাংকেতিকীকরণ এলগরিদমটি ব্যবহৃত হচ্ছে তা জানা আছে; এটি ক্লড শ্যাননের প্রবচন—"প্রতিপক্ষ সিস্টেমকে চেনে"—এর সমার্থক[২], যা কীনা আবার কার্শফের নীতির সমতুল্য[৩]। ইতিহাসজুড়ে গোপনীয় এলগরিদম প্রকাশিত হয়ে পড়ার বহু উদাহরণ আছে গুপ্তচরবৃত্তি, বিশ্বাসঘাতকতা বা রিভার্স ইঞ্জিনিয়ারিং এর মাধ্যমে; আবার কখনও কখনও কেবল অনুমানের ভিত্তিতেই কিছু এলগরিদম উদ্ঘাটনের উদাহরণও আছে, যেমন জার্মান লরেঞ্জ সংকেতলিপি, জাপানী পার্পল কোড, এবং কিছু চিরায়ত সাংকেতিকীকরণ প্রক্রিয়া।[৪]

সংস্থান প্রয়োজনীয়তা

আক্রমণসমূহের প্রয়োজনীয়তার ভিত্তিতে শ্রেনীবিভাগ করা সম্ভব:[৫]

- সময় — আক্রমণের গাণিতিক ধাপগুলো সম্পাদনের প্রয়োজনীয় সময়ের পরিমাণ

- স্মৃতি — আক্রমণের প্রয়োজনীয় স্মৃতিধারণক্ষমতার (মেমরি) পরিমাণ

- তথ্য — আক্রমণের জন্য প্রয়োজনীয় গুপ্ত বার্তা এবং মূল বার্তার পরিমাণ

এই পরিমাণগুলোর নির্দিষ্ট পূর্বাভাস দেয়া ক্ষেত্রবিশেষে কঠিন, বিশেষত যখন আক্রমণটি হাতেকলমে পরীক্ষা করার জন্য বাস্তবায়নযোগ্য হয়না। তবে প্রাতিষ্ঠানিক গুপ্ততথ্য বিশ্লেষকগণ সাধারণত আক্রমণের জটিলতার একটি আনুমানিক ঘাত নির্ধারণ করতে পারেন, যেমন "এসএইচএ-১ এর ইনপুটে সংঘর্ষের সম্ভাব্যতা ২৫২."[৬]

ব্রুস স্নায়ার মন্তব্য করেছেন যে গাণিতিকভাবে অবাস্তবিক আক্রমণকেও ভাঙন হিসাবে গণ্য করা উচিত: "সংকেতলিপি ভাঙনের একমাত্র অর্থ হচ্ছে তার এমন কোন দূর্বলতার সন্ধান পাওয়া যার জটিলতা ব্রুট-ফোর্সের চেয়ে কম। ব্রুট-ফোর্সের জটিলতা যদিও বা হয় ২১২৮ এনক্রিপশন ধাপ, আর একটি আক্রমণ যদি ২১১০ এনক্রিপশন ধাপেও সম্পন্ন করা যায় তবে সেটিও একটি ভাঙন ... সোজা কথায়, ভাঙন হচ্ছে কোন দূর্বলতার সাক্ষ্য: প্রমাণ করে যে সংকেতলিপিকে যেভাবে বর্ণনা হয়েছে, ততটা কার্যকর নয়।"[৭]

আংশিক বিশ্লেষণ

গুপ্ত তথ্য বিশ্লেষণের মাধ্যমে কোন এলগরিদমের নিরাপত্তা ভঙ্গ করে প্রাপ্ত ফলাফলের উপযোগীতা বিভিন্ন হতে পারে। ক্রিপ্টোগ্রাফার লার্স নুডসেন (১৯৯৮) ব্লক সংকেতলিপিতে আক্রমণ করে প্রাপ্ত তথ্যের মান ও ব্যাপ্তির ভিত্তিতে আক্রমণগুলোকে নিম্নলিখিত শ্রেনীভুক্ত করেন:

- সম্পূর্ণ ভাঙন — আক্রমণকারী সাংকেতিক চাবিটি উদ্ধার করতে সক্ষম হয়েছে।

- সামগ্রিক অনুমান — আক্রমণকারী সাংকেতিক চাবি না জানলেও সমতুল্য ফলপ্রদায়ী একটি এলগরিদম আবিষ্কার করতে সক্ষম হয়েছে।

- একক (স্থানীয়) অনুমান — আক্রমণকারী অপূর্বজ্ঞাত এক বা একাধিক আদিবার্তা বা গুপ্তবার্তা আবিষ্কার করতে সক্ষম হয়েছে।

- তথ্যগত অনুমান — আক্রমণকারী আদিবার্তা বা গুপ্তবার্তা সম্পর্কে কোন শ্যানন তথ্য আবিষ্কার করতে সক্ষম হয়েছে।

- প্রভেদক এলগরিদম — আক্রমণকারী সংকেতলিপিকে অন্য কোন তথ্য থেকে পৃথক করতে সক্ষম হয়েছে।

প্রাতিষ্ঠানিকক্ষেত্রে সাধারণত নিরাপত্তাব্যবস্থার দূর্বল সংষ্করণের বিপরীতে আক্রমণসমূহ বিশ্লেষণ করা হয় (যেমন এনক্রিপশনের কয়েকটি ধাপ কমিয়ে রাখা)। প্রতিটি উপর্যুপরি এনক্রিপশন ধাপ যোগ করলে প্রায় সব আক্রমণেরই কার্যকারিতা অত্যধিক ক্ষীণ হয়ে পড়ে।[৮] তাই কোন এলগরিদমের দূর্বলীকৃত সংষ্করণটির নিরাপত্তা শক্তিশালী না হলেও ব্যবহারিক ক্ষেত্রে সম্পূর্ণ এলগরিমটি যথেষ্ট শক্তিশালী হয়ে কাজ করতে পারে। তথাপি, কোন আংশিক বিশ্লেষণ যদি সম্পূর্ণ নিরাপত্তা ব্যবস্থাটি ভঙ্গ করার কাছাকাছিও পৌঁছাতে পারে, তাহলে তা সম্পূর্ণ ভঙ্গ করার উচ্চ সম্ভাবনা সৃষ্টি হয়েছে বলে ধরে নেয়া যায়। যেমন ডিইএস, এমডি৫ এসএইচএ-১ প্রতিটি হ্যাশ ব্যবস্থার দূর্বলীকৃত সংষ্করণ ভাঙনে সক্ষম আক্রমণ আবিষ্কারের পরেই এদের সম্পূর্ণ সংষ্করণের বিরুদ্ধে সফল আক্রমণ জানা গিয়েছিল।

প্রাতিষ্ঠানিক তথ্যগুপ্তিবিদ্যায় দূর্বলতা বা ভাঙন ধারণাগুলো রক্ষণশীলভাবে সংজ্ঞায়িত করা হয়: এর জন্য অবাস্তবিক পর্যায়ের সময়, তথ্য বা ক্ষমতার প্রয়োজন হতে পারে, অথবা বাস্তবক্ষেত্রে অসম্ভব এমন কোন কাজ আক্রমণকারীর পক্ষে সম্ভব বলে ধরে নেয়া হতে পারে, যেমন: আক্রমণকারী এনক্রিপশনের আদিবার্তা নির্বাচন করে দিতে পারে, অথবা সাংকেতিক চাবির সংলগ্ন বিভিন্ন চাবি দিয়ে আদিবার্তা এনক্রিপ্ট করার আবেদন করতে পারে। তাছাড়া প্রাতিষ্ঠানিক সংজ্ঞানুসারী কোন দূর্বলতা অত্যন্ত অল্প পরিমাণ তথ্য উন্মুক্ত করতে পারে, যা বাস্তবক্ষেত্রে আক্রমণকারীর কোন কাজে আসবে না, তথাপি নিরাপত্তাব্যবস্থাটিকে ত্রুটিপূর্ণ বলে প্রমাণ করে।[৭]

Remove ads

ইতিহাস

সারাংশ

প্রসঙ্গ

গুপ্ত তথ্য বিশ্লেষণ এবং তথ্যগুপ্তিবিদ্যা সমানতালে বিকশিত হয়েছে—পুরাতন পদ্ধতি প্রতিস্থাপনের জন্য অধিক শক্তিশালী নিরাপত্তাব্যবস্থা উদ্ভাবন করা হয়েছে, পাশাপাশি উন্নত নিরাপত্তা ভঙ্গ করার জন্য অত্যাধুনিক কৌশলও আবিষ্কৃত হয়েছে। বাস্তবিক এদেরকে একটি মুূদ্রার দুই পিঠ হিসেবে দেখা হয়: নতুন নিরাপত্তাব্যবস্থা নকশাকালে অবশ্যই সম্ভাব্য আক্রমণসমূহ ব্যাহত করার পদ্ধতিও যুক্ত করা অপরিহার্য।[তথ্যসূত্র প্রয়োজন]

গুপ্ত তথ্য বিশ্লেষণ কৌশল ইতিহাসেও যুগে যুগে সুদূরপ্রসারী প্রভাবিস্তার করে। যেমন, ১৫৮৭ সালে ইংল্যান্ডের রাণী প্রথম এলিজাবেথকে তিনবার হত্যার যড়যন্ত্র করার দায়ে রাণী মেরি দোষী সাব্যস্ত হয়ে মৃত্যুদণ্ড ভোগ করেন। থমাস ফেলিপসের সঙ্গে রাণী মেরীর সংকেতিক বার্তা বিশ্লেষণ করায় সক্ষম হওয়ার কারণেই তাঁকে দোষী সাব্যস্ত করা সম্ভব হয়েছিল।

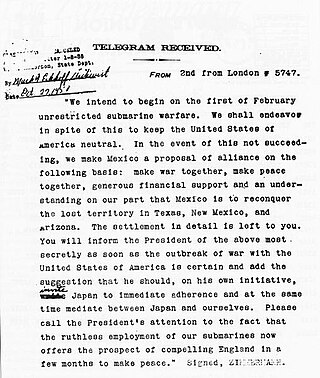

প্রথম বিশ্বযুদ্ধে যুক্ররাষ্ট্রের অংশগ্রহণের অন্যতম কারণ ছিল জিমারম্যান টেলিগ্রামের বিসাংকেতিকীকরণ। দ্বিতীয় বিশ্বযুদ্ধে মিত্রশক্তির পক্ষে দায়িত্বপালনকারী গুপ্ততথ্যবিশ্লেষকগণ অভুতপূর্ব সাফল্য আনয়ন করেছেন—প্রধানত জার্মান এনিগমা যন্ত্রের নিরাপত্তা ভঙ্গ এবং লরেঞ্জ সংকেতলিপি এর পাঠোদ্ধার করে, এবং জাপানের 'পার্পল' ও জেএন-২৫ সংকেতলিপি বিশ্লেষন করে। 'আল্ট্রা' আহরিত তথ্য ইউরোপীয় অঞ্চলের যু্দ্ধাবস্থার সময়কাল অন্তত দুই বছর কমিয়ে আনা থেকে শুরু করে এমনকি যুদ্ধের ফলাফল নিশ্চিত করাতেও ব্যাপক প্রভাব রেখেছে। 'ম্যাজিক' এর বিশ্লেষিত তথ্যসমূহ প্রশান্ত মহাসাগরীয় যুদ্ধাবস্থায় অনুরূপভাবে প্রভাব রেখেছে।[৯]

রাষ্ট্রের সামরিক এবং কূটনৈতিক ক্ষেত্রে গুপ্ত তথ্য বিশ্লেষণ দক্ষতার গুরুত্ব অনস্বীকার্য। তাই প্রায় প্রতিটি রাষ্ট্রে অপরাপর রাষ্ট্র ও গোষ্ঠীর গুপ্ত তথ্য বিশ্লেষণ এর জন্য বিশেষ প্রতিষ্ঠান রয়েছে। যেমন যুক্তরাজ্যের জিসিএইচকিউ এবং যুক্তরাষ্ট্রের এনএসএ। ২০০৪ সালে সংবাদ প্রকাশ হয় যে, যুক্তরাষ্ট্র ইরান এর সাংকেতিক পদ্ধতি বিশ্লেষণে সফল হয়েছে।[১০]

ক্লাসিক সংকেতলিপি

গুপ্ত তথ্য বিশ্লেষণ তথা "cryptanalysis" শব্দটি তুলনামূলক আধুনিককালের (উইলিয়াম ফ্রিডম্যান ১৯২০ সালে শব্দটি উদ্ভাবন করেন) হলেও সাংকেতিকলিপি বিশ্লেষণের কলাকৌশল বহু পুরোনো। ইতিহাসে জানামতে গুপ্ততথ্যবিশ্লেষণের সর্বপ্রথম বর্ণনা পাওয়া যায় ৯ম শতকের বহুমুখী প্রতিভাধর আরবীয় গবেষক আল-কিন্দির গুপ্তবার্তার পাঠোদ্ধারের পাণ্ডুলিপি রচনায়[১১][১২]। রচনাটিতে একটি ফ্রিকোয়েন্সি বিশ্লেষণ কৌশলেরও বর্ণনা রয়েছে। এছাড়া ইটালীয় পণ্ডিত জামবাত্তিস্তা দেলা পোর্তা গুপ্তবার্তার বিশ্লেষণ বিষয়ে "De Furtivis Literarum Notis" শিরোনামে একটি মৌলিক রচনার লেখক।[১৩]

ফ্রিকোয়েন্সি বিশ্লেষণ হল ক্লাসিকাল সংকেতলিপি বিশ্লেষণের অন্যতম কৌশল। সাধারণ ভাষায় কৌশলটির ব্যাখ্যা এরকম: বর্ণমালার কিছু কিছু বর্ণ সাধারণত তুলনামূলক বেশি ব্যবহৃত হয়; যেমন ইংরেজি শব্দগুলোতে "E" অক্ষরটির উপস্থিতি সবচেয়ে বেশি[১৪]। কাজেই সরল প্রতিস্থাপন কৌশলে গুপ্ত বার্তায় সবচেয়ে বেশি প্রাপ্ত বর্ণটি "E" এর প্রতিরূপ হওয়ার সম্ভাবনা সবচেয়ে বেশি। ফ্রিকোয়েন্সি বিশ্লেষণ কৌশলে সংকেতলিপির এরূপ পরিসংখ্যানগত বৈশিষ্ট্য অবিকৃত রাখার সুযোগটি কাজে লাগায়। ফ্রিকোয়েন্সি বিশ্লেষণের মাধ্যমে এ ধরনের সংকেতলিপির পাঠোদ্ধার করা সহজ, যদি বার্তাটির বর্ণসমষ্টি এবং দৈর্ঘ্য নির্ভরযোগ্য বিশ্লেষণের উপযুক্ত হয়।[১৫]

ইউরোপে পঞ্চদশ এবং ষোড়শ শতকে বহুবর্ণমালাভিত্তিক (পলিঅ্যালফাবেটিক) সংকেতলিপির ধারণাটির উদ্ভব ঘটে, অনেকের মধ্যে ফ্রেঞ্চ কুটনীতিক ব্লেইজ দি ভিজনার এর হাত ধরে (1523–96)[১৬]। তাঁর নির্মিত তথ্যগুপ্তি কৌশল ভিজনার সংকেতলিপি নামে পরিচিত। এতে একটি পুনরাবৃত্ত চাবি দিয়ে চক্রাকারে ভিন্ন ভিন্ন এনক্রিপশন বর্ণমালা বাছাই করা হত। প্রায় তিন শতক ধরে ভিজনার সংকেতলিপি সম্পূর্ণ নিরাপদ বলে গণ্য হয়েছিল—le chiffre indéchiffrable—, তবে অবশেষে চার্লস ব্যাবেজ (১৭৯১–১৮৭১) এবং পরবর্তীতে ফ্রিডরিখ কাজিস্কি (১৮০৫–১৮৮১)পৃথকভাবে সংকেতলিপিটির নিরাপত্তা ভঙ্গ করতে সক্ষম হন[১৭]। প্রথম বিশ্বযুদ্ধ চলাকালীন বিভিন্ন রাষ্ট্রের উদ্ভাবকরা ঘূর্ণায়মান সাংকেতিকীকরণ যন্ত্র তৈরি করেন (যেমন আর্থার শেরবিয়াস এর এনিগমা মেশিন), যা ভিজনার পদ্ধতির দূর্বলতা দূর করার উদ্দেশ্যে তৈরি হয়েছিল।[১৮]

১ম ও ২য় বিশ্বযুদ্ধকালীন সংকেতলিপি

দ্বিতীয় বিশ্বযু্দ্ধে মিত্রশক্তির জয়ের পেছনে শত্রুর গোপন বার্তার পাঠোদ্ধার করার দক্ষতা গুরুতর ভূমিকা রেখেছিল। এফ. ডব্লিউ. উইন্টারবোথাম, পশ্চিমাঞ্চলীয় মিত্রশক্তির সর্বাধিনায়ক ডোয়াইট ডি. আইজেনহাওয়ার এর যুদ্ধের শেষ দিকের একটি উদ্ধৃতি দিয়ে বলেছেন, মিত্রশক্তির জয়ের পেছনে 'আল্ট্রা' এর ভূমিকা ছিল সর্বাধিক গুরুত্বপূর্ণ।[১৯] দ্বিতীয় বিশ্বযু্দ্ধের ব্রিটিশ ইতিহাসবেত্তা স্যার হ্যারি হিন্সলি অনুরূপ মতপ্রকাশ করে বলেছেন যে 'আল্ট্রা' যুদ্ধের সময়সীমা কমপক্ষে দুই বছর কমিয়ে এনেছে। তিনি আরও বলছেন, আল্ট্রার অনুপস্থিতিতে বিশ্বযুদ্ধ কীভাবে শেষ হত তা অননুমেয়[২০]।

ব্যবহারিকক্ষেত্রে ফ্রিকোয়েন্সি বিশ্লেষণ পরিসংখ্যান এবং ভাষাগত জ্ঞান দুইয়ের ওপরই সমানভাবে নির্ভর করে, তবে দ্বিতীয় বিশ্বযুদ্ধের পূর্ববর্তী বছরগুলোতে গাণিতিক বিশ্লেষণের গুরুত্ব প্রবলভাবে বৃদ্ধি পায়। বিশ্বযুদ্ধচলাকালীন অক্ষশক্তির সংকেতলিপি ভাঙার জন্য প্রতিনিয়ত উন্নততর গাণিতিক বিশ্লেষণের প্রয়োজন পড়ছিল। এছাড়া এসময়ই সর্বপ্রথম তথ্য বিশ্লেষণে যান্ত্রিক পদ্ধতির সাহায্য নেয়া শুরু হয়। এর প্রথম প্রয়োগ করা হয় পোলিশ বম্ব (Bombe) যন্ত্র দ্বারা। পরবর্তীতে খুব দ্রুত এর উত্তরোত্তর উন্নতি ঘটে ব্রিটিশ বম্ব যন্ত্র, পাঞ্চকার্ড যন্রপাতি, এবং কলোসাস কম্পিউটার এ — যা ছিল প্রোগ্রাম নিয়ন্ত্রিত একদম প্রথমদিকের বৈদ্যুতিক কম্পিউটার।[২১][২২]

নির্দেশক

সম্পূরক যন্ত্র নির্ভর সংকেতলিপিতে, যেমন দ্বিতীয় বিশ্বযুদ্ধে নাৎসি জার্মানির ব্যবহৃত লরেঞ্জ সংকেতলিপি বা এনিগমা মেশিনে, প্রতিটি বার্তার জন্য নিজস্ব সাংকেতিক চাবি থাকত। মূল এনক্রিপ্টেড বার্তা প্রেরণের পূর্বে কিছু বিশেষ বার্তা প্রেরণ করা হত, যেন প্রাপক অপারেটর নিজের রিসিভার যন্ত্রটি নির্দিষ্ট সাংকেতিক চাবির জন্য প্রস্তুত করতে পারে। এই পূর্ববর্তী বার্তাই হল নির্দেশক।[২৩]

নির্দেশক প্রস্তুত প্রক্রিয়ার ত্রুটিপূর্ণ বাস্তবায়নের কারণে প্রথমে পোলিশ ক্রিপ্টোগ্রাফার বিউরো শিফরফ,[২৪] এবং পরে ব্লেচলী পার্কের ব্রিটিশ ক্রিপ্টোগ্রাফারগণ[২৫] এনিগমা মেশিনের সংকেতলিপির অর্থ উদ্ধার করতে সক্ষম হন। একইভাবে ত্রুটিপূর্ণ নির্দেশক প্রস্তুত প্রক্রিয়ার কারণেই ব্রিটিশদের নিকট লরেঞ্জ সংকেতলিপির গভীরতা এর অর্থও স্পষ্ট হয়। ফলে কখনও সংকেতলিপি প্রস্তুতকারী যন্ত্রটি না দেখেই বিশ্লেষকগণ এর গুপ্তবার্তা স্পষ্টভাবে উদ্ধার করতে হন।[২৬]

গভীরতা

একই চাবি দিয়ে এনক্রিপ্টকৃত একাধিক বার্তা প্রেরণ করা অনিরাপদ। ক্রিপ্টোবিশ্লেষকের ভাষায় এধরনের বার্তাকে বলা হয় "গভীর" বা in depth[২৭]। এধরনের বার্তা নির্ধারণ করা যায় যদি এনিগমা মেশিনে তাদের জন্য একই নির্দেশক বার্তা পাঠানো হয়।[২৮]

সাধারণত, কিছু বার্তা সংকলনের মধ্যে সমতুল্য এনক্রিপশন প্রণালীগুলো একত্রে বিন্যস্ত করে নেয়া বিশ্লেষণের জন্য সুবিধাজনক হয়। উদাহরনস্বরূপ: ভার্নাম সংকেতলিপি পদ্ধতিতে সাংকেতিকীকরণের সময় আদিবার্তার প্রতিটি বিট ক্রমানুসারে একটি দীর্ঘ চাবির প্রতিটি বিটের সঙ্গে "এক্সক্লুসিভ অর" (গাণিতিক চিহ্ন ⊕) প্রক্রিয়ায় সংমিশ্রিত করা হয়:

- আদিবার্তা ⊕ চাবি = গুপ্তবার্তা

এবং বিসাংকেতিকীকরণকালে একই চাবি এবং গুপ্তবার্তাটির প্রতি বিট অনুরূপ সংমিশ্রণ করা হয়:

- গুপ্তবার্তা ⊕ চাবি = আদিবার্তা

এ ধরনের দুটি গুপ্তবার্তার গভীরতা সমান হলে, তাদের বিটের ক্রম সংমিশ্রণ থেকে উভয়ের আদিবার্তার মিশ্রিত ফল পাওয়া যায়, এবং গুপ্ত চাবিটির প্রয়োজন আর থাকে না:

- গুপ্তবার্তা১ ⊕ গুপ্তবার্তা২ = আদিবার্তা১ ⊕ আদিবার্তা২

এরপর ভাষাগত বিশ্লেষণ কৌশল ব্যবহার করে আদিবার্তাগুলো পৃথক করা সম্ভব। যেকোন একটি আদিবার্তার যেকোন অংশবিশেষের সঠিক অনুমান করা হলে নিম্নোক্ত উপায়ে অপরটির অনুরূপ অংশবিশেষ পাওয়া যায়:

- (আদিবার্তা১ ⊕ আদিবার্তা২) ⊕ আদিবার্তা১ = আদিবার্তা

এভাবে আংশিক বার্তাসমূহ যেকোন প্রান্তে বর্ধিত করে ওই অনুমানের সাপেক্ষে উভয় বার্তার সম্পূর্ণ অংশ বের করা যায়। এভাবে প্রয়োজনবোধে অনুমিত অংশ পরিবর্তন করে প্রাপ্ত ফলাফলের অর্থপূর্ণ বিশ্লেষণের মাধ্যমে ধীরে ধীরে সম্পূর্ণ বার্তার মূল রূপ উদ্ঘাটন করা সম্ভব। এবং অবশেষে উদ্ঘাটিত আদিবার্তা এবং সংশ্লিষ্ট গুপ্তবার্তার এক্সক্লুসিভ অর থেকে সাংকেতিক চাবি উদ্ধার করা যায়:

- আদিবার্তা১ ⊕ গুপ্তবার্তা১ = চাবি

চাবিটি উন্মোচিত হলে স্বাভাবিকভাবেই ওই চাবি দিয়ে এনক্রিপ্টকৃত সকল বার্তার পাঠোদ্ধার করা একদম সরল হয়ে যায়, এমনকি একাধিক চাবি আয়ত্ত্ব করতে পারলে গুপ্ত তথ্য বিশ্লেষক এনক্রিপশন পদ্ধতিটিও নির্ণয় করতে পারেন[২৬]।

আধুনিক তথ্যগুপ্তিবিদ্যার বিকাশ

দ্বিতীয় বিশ্বযুদ্ধের সংঘাত নিরসনে গুপ্ত তথ্য বিশ্লেষণের গাণিতিক এবং যান্ত্রিক বিশ্লেষণ কৌশলসমূহ গুরুত্বপূর্ণ ভূমিকা রাখলেও তা একই সময় পূর্বের তুলনায় কয়েকগুণ জটিল এনক্রিপশন কৌশলের জন্ম দেয়। ফলস্বরূপ, আধুনিক গুপ্ত তথ্য বিশ্লেষণ এবং তথ্যগুপ্তিবিদ্যা উভয়ই ক্রিপ্টোবিশ্লেষকদের জন্য অত্যন্ত জটিল হয়ে উঠেছে। ইতিহাসবিদ ডেভিড কান মন্তব্য করেন যে, চিরাচরিত পদ্ধতিসমূহের পরিবর্তে গুপ্ত তথ্য সংগ্রহ, চুরি, পার্শ্ব-প্রণালী আক্রমণ, কোয়ান্টাম প্রযুক্তির ব্যবহার ইত্যাদির সুযোগ বহুগুণে বৃদ্ধি পেয়েছে। ২০১০ সালে, এনএসএ এর সাবেক প্রযুক্তি পরিচালক ব্রায়ান স্নো বলেন যে প্রাতিষ্ঠানিক এবং সরকারণিয়ন্ত্রিত উভয় ক্ষেত্রেই ক্রিপ্টোবিশ্লেষকদের অগ্রগতি খুব মন্থর হয়ে পড়েছে[২৯]।

রাষ্ট্রীয় গোপনীয় প্রতিষ্ঠানের তথ্যগুপ্তি বিষয়ক প্রগতি অজানা থাকলেও, প্রাতিষ্ঠানিক এবং জনপর্যায় হতে নিরাপত্তা ব্যবস্থাসমূহের বিরুদ্ধে বিভিন্ন মাত্রার আক্রমণ নিয়মিত উদ্ভাবিত হচ্ছে:[তথ্যসূত্র প্রয়োজন]

- ব্লক সংকেতলিপি ম্যাড্রিগা, ১৯৮৪ সালে প্রস্তাবিত তবে স্বল্পব্যবহৃত; সাংকেতিকচাবি-নির্ভর আক্রমণের প্রতি দূ্র্বল বলে ১৯৯৮ সালে জানা গেছে।

- এফইএএল-৪, ডিইএস এর বিকল্প হিসেবে প্রস্তাবিত আদর্শ এলগরিদম; প্রাতিষ্ঠানিক পর্যায় থেকে উদ্ভাবিত একাধিক কার্যকর আক্রমণ এর নিরাপত্তা বিলোপ করেছে।

- এ৫/১, এ৫/২, সিএমইএ, এবং ডিইসিটি নিরাপত্তা পদ্ধতি, মোবাইল এবং বেতার ফোন প্রযুক্তিতে ব্যবহৃত; বর্তমান কম্পিউটার প্রযুক্তি ব্যবহার করে ঘণ্টা, মিনিট বা সেকেন্ড ব্যবধানেও এদের নিরাপত্তা ভঙ্গ করা সম্ভব।

- ব্রুট-ফোর্স পদ্ধতি একাধিক এনক্রিপশন পদ্ধতির নিরাপত্তা ভঙ্গ করেছে, যেমন একক-ডিইএস, ৪০-বিট "রপ্তানি-শক্তির" এনক্রিপশন, এবং ডিভিডি ডিস্কে ব্যবহৃত তথ্য এনক্রিপশন পদ্ধতি।

- ২০০১ সালে, ওয়াইফাই নেটওয়ার্কের নিরাপত্তায় ব্যবহৃত ডব্লিউইপি পদ্ধতির নিরাপত্তা ত্রুটি প্রকাশিত হয়, যা একে সংশ্লিষ্ট-চাবি জাতীয় আক্রমণের বিপরীতে দূর্বল করে। ডব্লিউইপি বর্তমানে ডব্লিউপিএ (ওয়াইফাই প্রটেক্টেড অ্যাক্সেস) পদ্ধতি দ্বারা প্রতিস্তাপিত হয়েছে।

- ২০০৮ সালে, এমডি৫ হ্যাশ প্রক্রিয়ার ত্রুটি এবং সার্টিফিকেট কর্তৃপক্ষের পদ্ধতিগত দূর্বলতা কাজে লাগিয়ে এসএসএল প্রযুক্তির নিরাপত্তা ভঙ্গ করতে সক্ষম হন।

অতএব, আধুনিক এনক্রিপশন প্রণালীসমূহ অতীতের এনিগমা মেশিন প্রভৃতির চেয়ে অত্যন্ত বিশ্লেষণ-প্রতিরোধী হলেও তথ্যগুপ্তিবিশ্লেষণ এবং তথ্য নিরাপত্তা গবেষণাক্ষেত্র সক্রিয় রয়েছে।[৩০]

Remove ads

প্রতিসম সংকেতলিপি

- বুমেরাং আক্রমণ

- ব্রুট-ফোর্স আক্রমণ

- ডেভিস-এর আক্রমণ

- ডিফারেনশিয়াল বিশ্লেষণ

- অসম্ভব ডিফারেনশিয়াল বিশ্লেষণ (Impossible differential analysis)

- অঘটনীয় ডিফারেনশিয়াল বিশ্লেষণ (Improbable differential analysis)

- সাংখ্যিক বিশ্লেষণ

- সরলরৈখিক বিশ্লেষণ

- ম্যান-ইন-দ্যা-মিডল আক্রমণ

- Mod-n বিশ্লেষণ

- সংশ্লিষ্ট-চাবি আক্রমণ

- স্যান্ডউইচ আক্রমণ

- স্লাইড আক্রমণ

- এক্সএসএল আক্রমণ

অপ্রতিসম সংকেতলিপি

সারাংশ

প্রসঙ্গ

অপ্রতিসম সংকেতলিপি বা পাবলিক-কী ক্রিপ্টোগ্রাফি হল একটি সাংকেতীকীকরণ পদ্ধতি যা গাণিতিক সম্পর্কযুক্ত দুটি চাবির ওপর নির্ভর করে, যার একটি ব্যক্তিগত এবং অন্যটি উন্মুক্ত। এধরনের প্রক্রিয়া নিরাপত্তার জন্য নির্দিষ্ট গাণিতিক সমস্যার স্থায়ীত্বের ওপর নির্ভর করে। কাজেই এদের নিরাপত্তা ব্যাহত করার উপায় হচ্ছে গাণিতিক সমস্যার সমাধান অন্বেষন করা। অপ্রতিসম সংকেতলিপি ভিত্তিক এনক্রিপশন পদ্ধতি তথ্যগুপ্তিবিদ্যা এবং গণিতের সাঝে ঘনিষ্ঠ সংযোগ স্থাপন করে[তথ্যসূত্র প্রয়োজন]।

অপ্রতিসম সংকেতলিপির মূলনীতি হচ্ছে কিছু গাণিতিক সমস্যার সমাধানের (অনুমিত) অনুপস্থিতি বা জটিলতা। যদি কোন এলগরদিম এদের সমাধানের উপয়া বের করতে পারে, তবে তার নিরাপত্তা দূর্বল হয়ে যায়।যেমন, ডিফি-হেলম্যান কী হস্তান্তর প্রণালী বিযুক্ত লগারিদম এর গণনায় জটিলতার ভিত্তিতে নিরাপত্তা দেয়। ১৯৮৩ সালে ডন কপারস্মিথ নির্বাচিত কিছু গ্রুপের জন্য বিযুক্ত লগারিদম গণনার দ্রুততর পদ্ধতি আবিষ্কার করেন, ফলস্বরূপ এই এনক্রিপশনের নিরাপত্তার জন্য বৃহত্তর গ্রুপ বা ভিন্ন গ্রুপ ব্যবহারের শর্ত আরোপিত হয়। বহুলব্যবহৃত আরএসএ প্রক্রিয়ার নিরাপত্তার ভিত হচ্ছে মূলত সাংখ্যিক বিশ্লেষণ এর দু:সাধ্যতা — মূলদ সংখ্যার বিশ্লেষণে কোন বৈপ্লবিক অগ্রগতি এলে আরএসএ এর ব্যাপক পরিবর্তন করতে হবে।[তথ্যসূত্র প্রয়োজন]

১৯৮০ সালে, ৫০-অঙ্কের সংখ্যার বিশ্লেষণের জন্য তৎকালীন কম্পিউটারে ১০১২ মৌলিক গাণিতিক ধাপের প্রয়োজন পড়ত। ১৯৮৪ সালে মধ্যেই গাণিতিক উৎকর্ষের ফলে একই পরিমাণ ধাপে ৭৫-অঙ্কের সংখ্যা বিশ্লেষণের সক্ষমতা তৈরি হয়। তাছাড়া কম্পিউটার প্রযুক্তির উন্নতির কারণে ধাপগুলো সম্পাদনে প্রয়োজনীয় সময়ও কমে আসে। মুরের সূত্র অনুসারে, কম্পিউটারের ক্ষমতা প্রতিনিয়ত বর্ধনশীল রয়েছে। সংখ্যা বিশ্লেষণের ক্ষমতাও অনুরূপ উন্নয়নশীল থাকবে বলে আন্দাজ করা যায়, তবে তা প্রযুক্তির চেয়ে গাণিতিক সৃজনশীলতার ওপর অধিক নির্ভর করবে। আরএসএ প্রণালীর মূলে একসময় ১৫০-অঙ্কের সংখ্যা নিরাপদে ব্যবহার করা যেত। কিন্তু ২১ শতকের শুরু হতে ১৫০-অঙ্কের সংখ্যা নিরাপত্তার জন্য উপযুক্ত বলে গণ্য করা হচ্ছে না। ২০০৫-পরবর্তীকালে কয়েকশত অঙ্কবিশিষ্ট সংখ্যা বাস্তবিকক্ষেত্রে বিশ্লেষণের জন্য অতি বৃহৎ বলে গণ্য হচ্ছে, তবে গাণিতিক বিশ্লেষণ কৌশল নিয়মিত উন্নত হচ্ছে বলে তা-ও একসময় আর নিরাপদ থাকবে না। প্রযুক্তির উৎকর্ষের সঙ্গে তাল মেলানোর জন্য সাংকেতিক চাবির দৈর্ঘ্য পাশাপাশি অন্যান্য ব্যবস্থার ওপর নির্ভর করতে হয়, যেমন উপবৃত্তাকার বক্রররৈখিক ক্রিপ্টোগ্রাফি।[তথ্যসূত্র প্রয়োজন]

Remove ads

হ্যাশ প্রক্রিয়ার আক্রমণ

এই অনুচ্ছেদটি সম্প্রসারণ করা প্রয়োজন। (April 2012) |

- জন্মদিন আক্রমণ

- হ্যাশ ফাংশনের নিরাপত্তা সারাংশ

- রংধনু সারণী

পার্শ্ব-প্রণালী আক্রমণ

পার্শ্ব-প্রণালী আক্রমণ বলতে সরাসরি এনক্রিপশন এলগরিদমে আক্রমণ না করে বাস্তবায়ন পদ্ধতির দূর্বলতা অনুসন্ধান করা বোঝায়।

এই অনুচ্ছেদটি সম্প্রসারণ করা প্রয়োজন। (April 2012) |

- ব্ল্যাক-ব্যাগ বিশ্লেষণ

- ম্যান-ইন-দ্যা-মিডল আক্রমণ

- শক্তি বিশ্লেষণ

- পুন:প্রেরণ আক্রমণ

- রাবার-হোস বিশ্লেষণ

- টাইমিং বিশ্লেষণ

কোয়ান্টাম কম্পিউটারের প্রভাব

কোয়ান্টাম কম্পিউটার প্রযুক্তি গুপ্ত তথ্য বিশ্লেষণে গুরুত্বপূর্ণ প্রভাব রাখবে। উদাহরণস্বরূপ, শর এর এলগরিদম, বহুপদী সময়সীমার মধ্যে বৃহৎ সংখ্যার বিশ্লেষণ করতে সক্ষম, যা বহুলব্যবহৃত একাধিক পাবলিক-কী সংকেতিকীকরণ পদ্ধতির নিরাপত্তা অচল করে ফেলবে।[৩১]

কোয়ান্টাম কম্পিউটারে গ্রোভার এর এলগরিদম ব্যবহার করে সাংকেতিক চাবি সন্ধানের ব্রুট-ফোর্স পদ্ধতিতে দ্বিঘাত গতিবৃদ্ধি করা সম্ভব। তবে চাবির দৈর্ঘ্য দ্বিগুণ করে এর কার্যকারিতা হ্রাস করা যায়[৩২]।

Remove ads

তথ্যসূত্র

আরও পড়ুন

বহিঃসংযোগ

Wikiwand - on

Seamless Wikipedia browsing. On steroids.

Remove ads