Лучшие вопросы

Таймлайн

Чат

Перспективы

Conficker

компьютерный червь Из Википедии, свободной энциклопедии

Remove ads

Conficker (также известен как Downup, Downadup и Kido) — компьютерный червь, эпидемия которого началась 21 ноября 2008 года. Вредоносная программа была написана на Microsoft Visual C++ и впервые появилась в сети 21 ноября 2008 года. Вирус также известен как Downadup, именно он создал инфраструктуру для ботнета[1]. Программа заражала операционные системы семейства Microsoft Windows (Windows XP и Windows Server 2008 R2).

Эпидемия стала возможной в результате того, что значительная часть пользователей оказалась подвержена уязвимостям, ранее устранённым критическими обновлениями MS08-067.

За январь 2009 года червь поразил более 12 миллионов компьютеров по всему миру. В феврале 2009 года Microsoft пообещала заплатить 250 000 долларов за информацию о создателях червя[2].

Червь Conficker заразил миллионы компьютеров, включая правительственные, корпоративные и домашние компьютеры в более чем 190 странах, что сделало его крупнейшим известным заражением компьютерным червем со времен червя SQL Slammer 2003 года[3].

Remove ads

Название

Название «Conficker» происходит от англ. configuration (config) (конфигурация) и нем. ficker (груб. участник полового акта, сравн. англ. fucker). Таким образом, Conficker — нечто вроде «насильника конфигураций».

Распространение

Точно оценить количество зараженных компьютеров не представлялось возможным, поскольку вирус менял свою стратегию распространения и обновления от версии к версии[4].

В январе 2009 года предполагаемое количество зараженных компьютеров оценивалось в промежутке от 9 до 15 миллионов[5][6][7].

Microsoft сообщала, что общее количество зараженных компьютеров, обнаруженных ее антивирусными продуктами, с середины 2010 года до середины 2011 года составило порядка 1,7 млн шт[8][9]. К середине 2015 года общее количество заражений снизилось примерно до 400 000[10], в 2019 году прогнозировалось заражение 500 000 компьютеров[11].

Remove ads

Последствия в Европе

Суммиров вкратце

Перспектива

В середине января 2009 года компьютерная сеть ВМС Франции (Intrama) была заражена вирусом Conficker. Впоследствии сеть была помещена на карантин, что привело к приостановке полетов самолетов на нескольких авиабазах, поскольку планы полетов не могли быть загружены[12].

В январе 2009 года Министерство обороны Великобритании сообщило, что некоторые из его основных систем и рабочих столов были заражены. Вирус распространился на компьютеры в административных офисах, на военных кораблях и подводных лодках Королевского флота. В больницах города Шеффилд были заражены более 800 компьютеров[13][14].

В начале февраля 2009 года Бундесвер сообщил, что 100 компьютеров вооруженных сил Германии были заражены[15].

Инфицирование ИТ-системы городского совета Манчестера в феврале 2009 года привело к сбоям в работе на сумму около 1,5 млн фунтов стерлингов. Использование USB-флеш-накопителей было запрещено, поскольку считалось, что они являются причиной первоначального заражения[16].

В марте 2009 года, в служебной записке директора парламентской службы ИКТ, пользователи Палаты общин были проинформированы о том, что она заражена вирусом. В служебной записке, которая впоследствии была опубликована, пользователям было предложено избегать подключения к сети любого несанкционированного оборудования[17].

В январе 2010 года компьютерная сеть полиции Большого Манчестера была заражена, что привело к ее отключению на три дня от Национального компьютера полиции в качестве меры предосторожности. В течение нескольких дней офицерам полиции приходилось просить другие силы проводить плановые проверки транспортных средств и людей[18].

Принципы работы

Суммиров вкратце

Перспектива

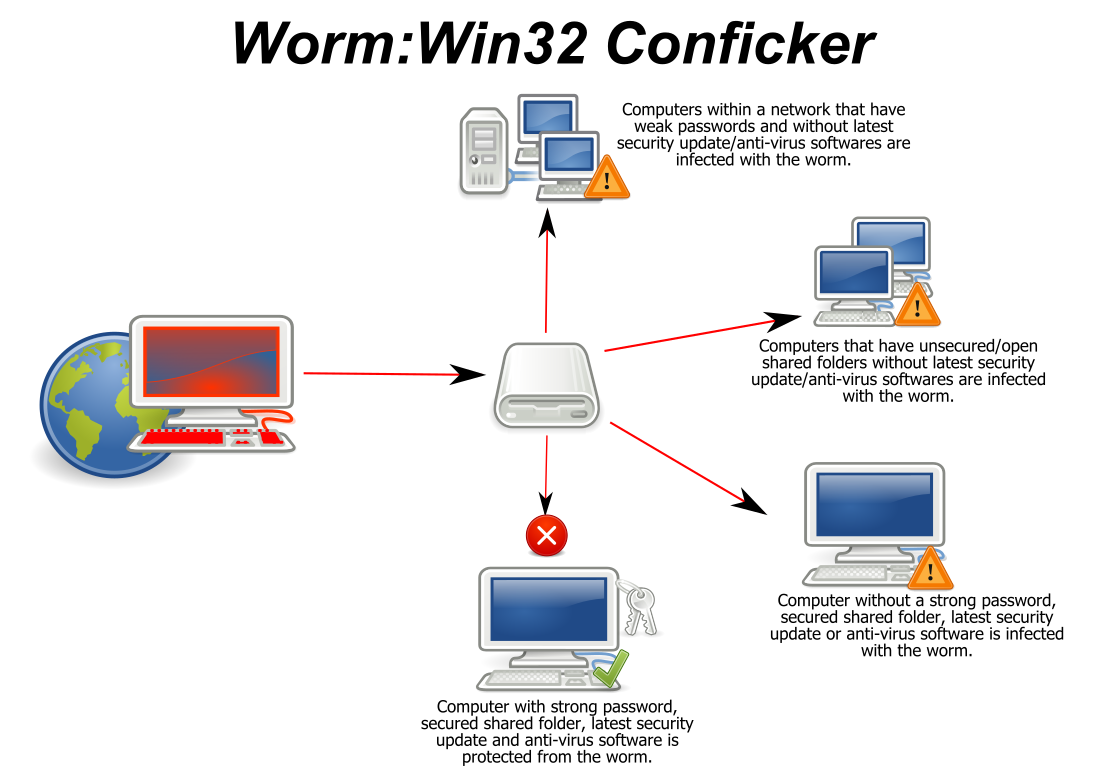

Столь быстрое распространение червя связано с уязвимостью в сетевой службе. Используя эту уязвимость, червь сам загружал себя из Интернета. Интересно, что разработчики червя научились постоянно менять свои серверы, что раньше не удавалось злоумышленникам.

Также червь мог распространяться через USB-накопители, создавая исполняемый файл autorun.inf и файл RECYCLED\{SID}\RANDOM_NAME.vmx. В заражённой системе червь прописывал себя в сервисах и хранился в виде dll-файла со случайным именем, состоящим из латинских букв, например:

C:\Windows\System32\zorizr.dllКак только Conficker инфицировал компьютер, он отключал многие функции безопасности и настройки автоматического резервного копирования, удалял точки восстановления и открывал соединения для получения инструкций от удаленного компьютера. После настройки первого компьютера Conficker использовал его для получения доступа к остальной части сети[1].

Червь использовал уязвимости операционных систем семейства Windows, связанные с переполнением буфера, и при помощи обманного RPC-запроса выполнял вредоносный код. Первым делом он отключал ряд служб: автоматическое обновление Windows, Windows Security Center, Windows Defender и Windows Error Reporting, — а также блокировал доступ к сайтам ряда производителей антивирусов.

Периодически червь случайным образом генерировал список веб-сайтов (около 50 тыс. доменных имён в сутки), к которым обращался для получения исполняемого кода. При получении с сайта исполняемого файла червь проверял его подпись, и если она была действительной — исполнял файл.

Кроме того, червь использовал P2P-механизм обмена обновлениями, что позволяло ему рассылать обновления удалённым копиям, минуя управляющий сервер.

Remove ads

Симптомы заражения

- Отключены и/или не включаются службы:

- Windows Update Service;

- Background Intelligent Transfer Service;

- Windows Defender;

- Windows Error Reporting Services.

- Блокируется доступ компьютера к сайтам производителей антивирусов.

- При наличии заражённых компьютеров в локальной сети повышается объём сетевого трафика, поскольку с этих компьютеров начинается сетевая атака.

- Антивирусные приложения с активным сетевым экраном сообщают об атаке Intrusion.Win.NETAPI.buffer-overflow.exploit.

- Компьютер начинает очень медленно реагировать на действия пользователя, при этом Диспетчер Задач сообщает о 100%-ом использовании ресурсов ЦП процессом svchost.exe.

- Блокируется служба IPSec. Как следствие нарушение работы сети.

Remove ads

Борьба с червём

12 февраля 2009 года компания Microsoft объявила о формировании отраслевой группы для совместного противодействия Conficker. Группа, которая с тех пор неофициально называется Conficker Cabal, включает в себя Microsoft , Afilias , ICANN , Neustar , Verisign , China Internet Network Information Center, Public Internet Registry, Global Domains International, M1D Global, America Online , Symantec , F-Secure , ISC, исследователей из Georgia Tech, The Shadowserver Foundation, Arbor Networks и Support Intelligence[19][20].

13 февраля 2009 года Microsoft предложила вознаграждение в размере 250 000 долларов США за информацию, которая поможет арестовать и осудить лиц, стоящих за созданием и/или распространением Conficker[21][22].

В предупреждении заражения червём и его уничтожении с заражённых компьютеров принимали участие такие корпорации, как Microsoft, Symantec, Dr.Web, ESET, Kaspersky Lab, Panda Security, F-Secure, AOL и другие. Тем не менее, опасность сохраняется по сей день[когда?] .

Remove ads

Ущерб

По мнению компании McAfee, ущерб, нанесённый червём сетевому сообществу, оценивается в $9,1 млрд, и уступает лишь ущербу, причинённому такими почтовыми червями, как MyDoom ($38 млрд.) и ILOVEYOU ($15 млрд.)[23].

См. также

Примечания

Ссылки

Wikiwand - on

Seamless Wikipedia browsing. On steroids.

Remove ads